ایتنا -باجافزار Locky که به تازگی کشف شده توانایی خرابکاری در حالت آفلاین را دارد.

سه شنبه ۲۳ شهريور ۱۳۹۵ ساعت ۱۳:۰۴

ترفندهای نسخه جدید باجافزار Locky

شرکت پاندا سکیوریتی طی مقاله کوتاهی به معرفی ترفندهای خرابکاری آخرین نسخه از بدنامترین خانواده باجافزارها بنام Locky پرداخته است. این نسخه جدید که به تازگی کشف شده توانایی خرابکاری در حالت آفلاین را دارد. یعنی نیازی به ارتباط با سرور C & C خود ندارند و میتوانند دادههای روی سیستمهای آفلاین را نیز رمز نگاری کرده و باجخواهی کنند.

به گزارش ایتنا از روابط عمومیایمن رایانه پندار به نقل از پاندا سکیوریتی اسپانیا باجافزار Locky بصورت یکجا حمله نمیکند بلکه ابتدا یک فایل دانلودر را وارد سیستم قربانی میکند. این فایل فقط توانایی دریافت و اجرای یک فایل .exe یا یک اسکریپت را دارد و قادر به انجام کار دیگری نیست. در نتیجه آنتیویروسها نیز با آن کاری ندارند. بطور مثال: حملات از طریق جاوا اسکریپتها بدین صورت است که ابتدا یک فایل اجرایی کوچک که تنها میتواند فایل اجرایی خاصی را دانلود و اجرا کند، اجرا میشود سپس فایل اصلی که میتواند با ترفندهای مختلف و با پسوندهای گمراهکننده محافظت شده باشد دانلود شده و در زمان مناسب اجرا میشود و نتیجه را خود میدانید. در مقالات قبلی از اهتمام مجرمان سایبری برای شناسایی نشدن توسط نرمافزارهای امنیتی سخن گفتهایم.

نحوه انجام یک حمله جدید

اکثر حملات جدید از طریق ایمیل صورت میپذیرد و غالبا یک فایل فشرده حاوی یک جاوا اسکریپت مثلا بنام: “utility_bills_copies <random characters>.js” به ایمیل پیوست شده است. هرچند نسخههای متفاوتی با توجه به موضوعات مختلف وجود دارد. مثال دیگری در عکس زیر مشاهده نمایید:

.jpg)

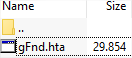

درون فایل فشرده فایل زیر است:

در نمونههای اخیر فایلی که دانلود میشود پسوند DLL دارد ( نسخههای قبلی پسوند .EXE بودند) سپس این فایل به کمک rundll32.exe ویندوز اجرا میشود. اولین بار این نسخه در اول شهریور ماه مشاهده شده است. تا کنون نیز بهمین روش فعالیت میکنند. همانطور که میبینید این گونه هر هفته یک موج آلودگی راه میاندازد:

.jpg)

سرزمین به شدت تحت تاثیر قرار

آزمایشگاه پاندا چند صد مورد حمله را در شمال و جنوب امریکا شناسایی و مسدود کرده است. نمونههایی هم در آسیا و اروپا گزارش شده است. اما با توجه به سودآوری بالایی که این تجارت برای مجرمان دارد، پیشبینی میکنیم هجوم اینگونه حملات در هفتههای آتی بیشتر شود. شما میتوانید چند نمونه هش فایل از انواع مختلفی از این نسخههارا ببینید:

ransomware_list۳ (۳)

کد مطلب: 45347