ایتنا- لابراتوار کسپرسکی توانست این بدافزار عجیب و قوی را در مراحل اولیه شناسایی و از ورود آن به سیستم کاربر جلوگیری کند.

چهارشنبه ۲۴ خرداد ۱۳۹۶ ساعت ۱۵:۴۵

Dvmap: اولین بدافزار اندرویدی که قابلیت تزریق کدهای مخرب را در گوگل پلی دارد

ایراندر آوریل ۲۰۱۷، ما شاهد یک بدافزار جدید با قابلیت روت بودیم که توانسته بود از طریق فروشگاه آنلاین گوگل پلی به توزیع کدهای مخرب بپردازد. برخلاف دیگر بدافزارهای روت، این تروجان علاوه بر اینکه ماژول خود را بر روی سیستم راه اندازی میکند، کدهای مخرب خود را نیز به کتابخانه runtime تزریق میکند. راهکارهای امن لابراتوار کسپرسکی این بدافزار را با عنوان Trojan.AndroidOS.Dvmap.aشناسایی کردهاند.

به گزارش ایتنا از کسپرسکی آنلاین، توزیع و گسترش بدافزار روت از طریق گوگل پلی خبر چندان تازه ای نیست. به عنوان مثال، تروجان Ztorg تقریبا حدود ۱۰۰ بار از سپتامبر ۲۰۱۶ در فروشگاه گوگل پلی ارسال شده است. اما Dvmap یک بدافزار روت خاص است. این بدافزار از تکنیکهای جدید و مختلفی استفاده میکند اما جالبترین عملکرد این بدافزار تزریق کدهای مخرب به کتابخانه های سیستم (ibdmv.so یا libandroid_runtime.so) است.

Dvmap اولین بدافزار اندروید است که کدهای مخرب خود را به کتابخانه در runtime تزریق میکند و قابل توجه است که این بدافزار بیش از ۵۰.۰۰۰ بار در گوگل پلی دانلود شده است. لابراتوار کسپرسکی وجود این تروجان را به گوگل اعلام و در حال حاضر این تروجان از گوگل پلی حذف شده است.

Trojan.AndroidOS.Dvmap.a در گوگل پلی

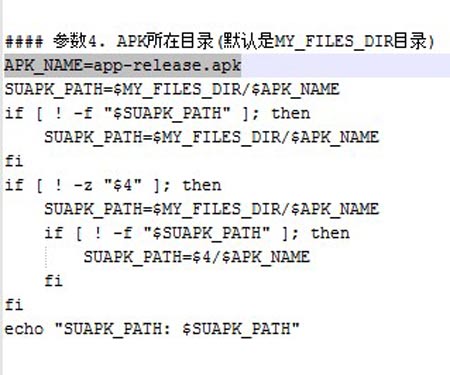

برای دور زدن بررسیهای امنیتی گوگلی پلی، سازندگان بدافزار از یک متد بسیار جالبی استفاده کردند: آنها یک اپلیکیشن بدون مشکل را بر روی این فروشگاه را در اواخر ماه مارس آپلود کردند و سپس آن را توسط یک ورژن مخرب برای مدت کوتاهی آپدیت کردند. آنها معمولا نسخه بدون مشکل این نرمافزار را در همان روز مجددا بر روی گوگل پلی آپلود میکردند. مجرمان این کار را حداقل ۵ بار بین ۱۵ تا ۱۸ آوریل انجام دادند.

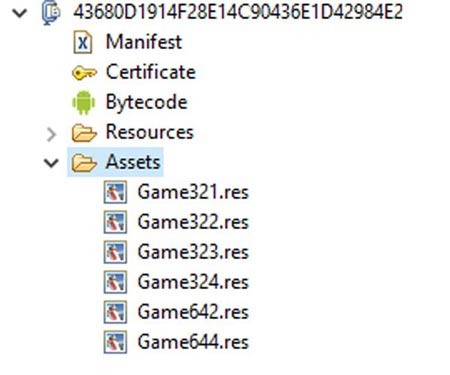

تمام اپلیکیشنهای مخرب Dvmap این قابلیتهای مشابه را داشتند. آنها چندین فایل آرشیو را از installation package رمزنگاری می کنند و سپس یک فایل اجرایی را با نام "start "راهاندازی میکنند.

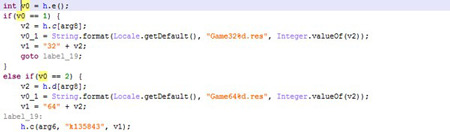

نکته جالب در این است که این تروجان حتی از نسخههای ۶۴ بیتی اندورید هم پشتیبانی میکند. هنگامی که این نرمافزار مخرب بر روی سیستم قربانی نصب میشود، تلاش میکند تا تلفن را روت کند و به آن دسترسی کامل داشته باشد. پس از بدست آوردن دسترسی کامل، تلاش می کند تا ماژولهای مختلفی که در بالا به آن اشاره کردیم را که شامل چند نوشته به زبان چینی همراه با یک برنامه مخرب به نام com.qualcmm.timeservices. است را بر روی سیستم نصب کند.

بخشی از کدهای تروجان که با نسخه های ۳۲ و ۶۴ بیتی اندروید سازگاری دارد

مجرمان برای اینکه اطمینان حاصل کنند که این ماژول مخرب با اجازه سیستم اجرا شود، این بدافزار کتابخانههای runtime سیستم را بر اساس اینکه چه نسخهای از اندروید بر روی سیستم نصب شده است، دوباره بازنویسی میکند.

برای کامل شدن فرآیند نصب برنامه مخرب اشاره شده در بالا، این تروجان با داشتن اجازه سیستمی گزینه Verify Apps را خاموش کرده و تنظیمات سیستم را ویرایش میکند تا اجازه دهد نصب نرمافزارها از طریق فروشگاههای آنلاین شخص سوم نیز انجام شود.

محققان دریافته اند که آن ها علاوه بر خرابکاری هایی که ذکر شد، تنها با اجرا کردن چند دستور، میتوان به نرمافزار com.qualcmm.timeservices بدون دخالت کاربر امتیازات مدیریتی داده شود. این روش، یک روش غیرمعقول برای به دست آوردن امتیازات مدیریتی است.”

نرمافزار مخرب شخص سوم مسئولیت اتصال دستگاه آلودهشده به سرور C&C مهاجم را دارد و کنترل کامل دستگاه را در دستان مهاجمان قرار میدهد. در حال حاضر محققان متوجه هیچ دستوری که توسط دستگاههای آلودهشده اندروید دریافت شود نشدهاند، بنابراین این نامشخص است که چه نوع فایلهایی اجرا خواهد شد اما این فایلها میتوانند از انواع فایلهای مخرب یا تبلیغاتی باشند.

تمام آرشیوهای رمزنگاری شده را می توان به دو دسته تقسیم کرد: اولین آن شامل Game321.res، Game322.res، Game642.res هستند که در فاز اولیه آلودگی مورد استفاده قرار می گیرند. در همین زمان دسته ی دوم که Game324.res، Game644.res هستند، در مرحله اصلی مورد استفاده قرار میگیرند.

نتیجه گیری

این تروجان از طریق فروشگاه آنلاین گوگل پلی توزیع شد و از تکنیک های بسیار خطرناک و جدید از جمله پچ کتابخانه های سیستم استفاده کرد. بدازفزار روت Dvmap ماژولهای مخرب را با قابلیتهای مختلف در سیستم راهاندازی میکند. اینطور که به نظر میرسد هدف اصلی این بدافزار بدست گرفتن اختیار کامل سیستم قربانی و اجرای فایلهای دانلود شده توسط روت است.

این ماژولهای مخرب به مجرمان در مورد هر مرحله که پیش میرود گزارش میدهند. بنابراین ما فکر میکنیم که نویسندگان این نرمافزارهای مخرب همچنان در حال آزمایش این بدافزار هستند تا بتوانند با برخی تکنیک های جدید فرصت آلودگی جدید دستگاههای را داشته باشند.

لابراتوار کسپرسکی توانست این بدافزار عجیب و قوی را در مراحل اولیه شناسایی و از ورود آن به سیستم کاربر جلوگیری کند. تمام تلاش ما بر این است که بتوانیم در برابر نفوذ دیگر بدافزارهای قدرتمند سربلند بیرون آییم.

چگونه در برابر بدافزار Dvmap از دستگاه خود محافظت کنیم؟

۱. به کاربرانی که بازیpuzzle game in question را بر روی دستگاه خود نصب کردهاند، توصیه میشود تا از دادههای دستگاه خود بک آپ بگیرند و یک بازنشانی کامل دادهها به تنظیمات اولیه کارخانه (پیش فرض) را به منظور جلوگیری از آلوده شدن توسط این بدافزار، بر روی دستگاه خود اعمال کنند.

۲. بهترین راه مشکوک بودن به تمام اپلیکیشن ها است. بهتر است از اپلیکیشن های گمنام و آن هایی را که نمی شناسید خودداری کنید. علاوه بر این، همیشه به نظراتی که دیگر کاربران درباره یک اپلیکیشن دادهاند توجه داشته باشید.

۳. همیشه قبل از نصب هرگونه نرمافزاری، مجوزهای آن را بررسی کنید و تنها مجوزهایی را در اختیار نرمافزار موردنظر قرار دهید که به اهداف نرمافزار موردنظر مرتبط باشد.

۴. اینکه تصور کنید شما قربانی بدافزارها نخواهید بود خیال باطلی است. هر یک از ما ممکن است از هر راهی که فکرش را هم نمی کنیم قربانی آن ها شویم. پس حداقل کار این است که از یک نرم افزار امنیتی قوی و قابل اعتماد برای سیستمهای خود استفاده کنیم. راهکارهای امنیتی لابراتوار کسپرسکی این تروجان را با عنوان Trojan.AndroidOS.Dvmap.aشناسایی کرده است.

کد مطلب: 49207