ایتنا - گوگلپلی از روشهای مختلفی برای سنجش ایمنی برنامهها استفاده میکند.

سه شنبه ۱۶ خرداد ۱۴۰۲ ساعت ۱۰:۲۸

چگونه اپلیکیشنهای ناامن را در گوگلپلی تشخیص دهیم؟

برای بسیاری از افراد حضور یک برنامه نرمافزاری در فروشگاههای رسمی «گوگل پلی» و «اپاستور» به منزله امن و معتمد بودن آن است. اما واقعیت چیز دیگری است و در سالهای اخیر، سودجویان اینترنتی راههای نفوذ به تلفنهای مردم را از طریق انواع برنامهها، به خوبی یاد گرفتهاند. به همین دلیل، شناخت نشانههای نرمافزارهای ناامن و آشنایی با سازوکار تشخیص سرویس امن از ناامن، برای همه ضروری است.

به گزارش ایتنا و به نقل از ایندیپندنت، گوگلپلی از روشهای مختلفی برای سنجش ایمنی برنامهها استفاده میکند. این روشها شامل بهکارگیری سیستمهای خودکار، فرایندهای بازبینی انسانی و بررسی راهکارهای توسعهدهنده است. سیستمهای خودکار گوگلپلی، برنامهها را برای خطرهای امنیتی احتمالی، وجود بدافزارها و نقض خطمشی بررسی میکند. این سیستمها کد منبع، رفتار و مجوزهای برنامهها را تجزیهوتحلیل میکنند تا هرگونه تهدید را شناسایی کنند. با وجود این، هم توسعهدهندگان برنامههای ناامن به خوبی با راههای دور زدن آزمونهای امنیتی آشنایی دارند و هم در برخی موارد، سیاستهای گوگلپلی راه را برای سودجویان باز گذاشته است.

برنامههای مخرب چگونه به گوگلپلی نفوذ میکنند؟

برخی از توسعهدهندگان با حربه فعالسازی کد مخرب پسینی (Delayed Payload Activation) سیستمهای امنیتی گوگلپلی را دور میزنند؛ به این معنی که برنامههای مخرب ممکن است در ابتدا کاملا سالم و بدون مشکل به نظر برسند و از غربالگری عبور کنند، اما اپراتور پس از نصب و دریافت مجوزهای خاص از کاربران، بدافزار یا رفتار مخرب را فعال میکند. در برخی موارد نیز برنامههای مخرب ممکن است بر اساس مولفههای مختلف، مانند اطلاعات دستگاه، موقعیت مکانی کاربر یا زبان دستگاه، رفتارهای متفاوتی از خود نشان دهند. با این روش، بدافزار ممکن است در بررسی اولیه بدون مشکل به نظر برسد و فقط در موارد خاص رفتارهای مخرب داشته باشد.

برخی از توسعهدهندگان هم ممکن است برنامههای سالم منتشر کنند که در آغاز حاوی بدافزار نیستند، اما پس از گذراندن آزمونهای امنیتی، برنامه مزبور را با کد یا عملکرد مخرب بهروز میکنند. این روش به آنها اجازه میدهد که فیلتر اولیه بررسیهای امنیتی را دور بزنند.

علاوه بر راهها و حربههای ذکرشده که ممکن است برخی از توسعهدهندگان برای نشر بدافزار در گوگلپلی به کار گیرند، اهمالهایی هم از طرف گوگلپلی دیده میشود که توسعهدهندگان از طریق آن میتوانند اطلاعات نادرستی درباره محصولات خود ارائه دهند. برای نمونه، بخش ایمنی داده (Data safety) را که در صفحه هر برنامه موجود است و توضیح میدهد که برنامه چه اطلاعاتی را از کاربران دریافت میکند و با چه کسانی به اشتراک میگذارد، خود سازندگان برنامه پر میکنند و گوگلپلی که مسئول توزیع است، در این فرایند مهم نقشی ایفا نمیکند. البته گوگل میگوید که اگر متوجه شوند که توسعهدهندهای با ارائه اطلاعات نادرست خطمشی گوگل را نقض کرده است، توسعهدهنده مزبور مشمول «اقدامات اجرایی» میشود.

افزایش تعداد قربانیان برنامههای مخرب در گوگلپلی

به تازگی یک بدافزار جدید اندرویدی کشف شده که در چندین برنامه به کار رفته است. این برنامههای حاوی بدافزار، در مجموع بیش از ۴۲۰ میلیون بار از گوگلپلی بارگذاری شدهاند. این بدافزار با استفاده از«اسدیکی» تبلیغاتی توزیع شده است. «اسدیکی» مجموعهای از ابزارها، کتابخانهها و اسناد نرمافزاری است که برای سادهسازی و کمک به توسعهدهندگان در ساخت برنامهها ارائه میشود. این بدافزار مخرب که در بیش از ۱۰۱ برنامه موجود در گوگلپلی یافت شده است، میتواند رمزهای عبور حساب و دادههای کارت اعتباری افراد را بدزدد و دادههای خصوصی ذخیرهشده در دستگاههای کاربران را به یک سرور راه دور ارسال کند.

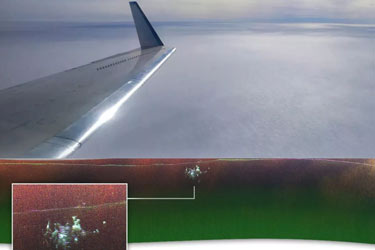

وبسایت «ویپیان منتور»، مه ۲۰۲۳ در گزارشی اعلام کرد که یک پایگاه داده محافظتنشده بدون رمزعبور را، حاوی بیش از ۳۶۰ میلیون سوابق مربوط به کاربران فیلترشکن، کشف کرده است. این اطلاعات مربوط به سرویس SuperVPN موجود در گوگلپلی بود که ادعا میکرد هیچ گزارش فعالیت یا دادههای مربوط به وبسایتهای بازدیدشده یا آدرسهای آیپی کاربران را ثبت نمیکند. از آنجایی که برخی یادداشتهای کشفشده پایگاه داده به زبان چینی است، احتمال داده میشود که سازندگان این فیلترشکن، چینی باشند. دامنه فعالیت فیلترشکنهای ناامن بسیار وسیع است و معمولا با انتشار نسخههای مختلف با نامهای متفاوت، شهروندان کشورهای مختلف را هدف قرار میدهند.

بر اساس گزارش وبسایت ویپیان منتور، ایمیلهای پشتیبانی سوپر ویپیان، استورم ویپیان، لونا ویپیان، راکت ویپیان، رادار ویپیان و گوست ویپیان، مرتبط بودند و در اسناد پایگاه داده، ارجاعاتی به این ارائهدهندگان فیلترشکن یافت شده است. به همین دلیل، احتمالا تمام این سرویسها به نوعی مرتبطند.

نشانههای یک برنامه ناامن چیست؟

مهمترین گام برای بررسی یک برنامه، شناسایی سازندگان و مطالعه سند حریم خصوصی (privacy policy) آن است. بررسیها نشان میدهد که بسیاری از سرویسهای ناامن و مشکوک، اطلاعات دقیقی از سازندگان و محل فعالیت خود ارائه نمیدهند. به همین دلیل، نبود اطلاعات کافی درباره سازندگان یک سرویس، نشانهای مهم است. گاهی موارد هم با شناسایی سازندگان، میتوان به سرنخهای مهمی دست یافت. برای نمونه، «پسکوچه» در بررسی فیلترشکن biubiuVPN اعلام کرد که شرکت سازنده این فیلترشکن، زیر عنوان «شرکت تعمیر و نگهداری وسایل نقلیه به ثبت رسیده و فعالیت ثانویه آنها هم در زمینه کافیشاپها، رستورانها و کسب درآمد از غذا و نوشیدنی مطرح شده است، و این شرکت تنها سه کارمند دارد!»

در بسیاری از موارد هم جزئیات مهمی در سند حریم خصوصی برنامهها ذکر شده است که با مطالعه آن، میتوان خطمشی سرویس و میزان توجه آن را به حریم خصوصی کاربران دریافت. برای مثال، در سند حریم خصوصی بسیاری از فیلترشکنهای مستقر در ایران، ذکر شده است که مطابق موازین حکومت جمهوری اسلامی فعالیت میکنند؛ که این موضوع خطری برای امنیت و حریم خصوصی کاربران است. توجه داشته باشید که شفاف نبودن سازندگان و ذکر نکردن جزئیات مهم، روندی مشترک در برنامههای ناامن است. هر سرویسی موظف است که اطلاعات دریافتی، مدت زمان حفظ و محل ذخیره و پردازش اطلاعات را شفاف اعلام کند.

همچنین، با بررسی مجوزهای دسترسی و ردیابها، میتوان دید خوبی به فعالیت یک برنامه نرمافزاری پیدا کرد. در صفحه گوگلپلی هر برنامه، دسترسیهای آن را میتوان مشاهده کرد. سرویسی که ادعا میکند دادههای شخصی کاربران را جمع آوری نمیکند، ولی درخواست دسترسیهای نالازم دارد، در زمره سرویسهای ناامن قرار میگیرد. برای نمونه، سازندگان فیلترشکن فالکون ادعا دارند که هیچ اطلاعات شخصی از کاربران دریافت و ثبت نمیکنند و هیچیک از نرمافزارهای موجود در این برنامه، هیچگاه به اطلاعات مبتنی بر موقعیت مکانی دستگاه دسترسی ندارد. اما این فیلترشکن برای فعال شدن، دسترسی به موقعیت مکانی دقیق و محتوای حافظه دستگاه را درخواست میکند.

این موضوع در مورد ردیابها هم صادق است. اگر سازندگان یک برنامه ادعا کنند که دادههای کاربران را ذخیره نمیکنند یا نمیفروشند، ولی از ردیابهای متنوع استفاده کنند، از آن سرویس باید اجتناب کرد. برای نمونه، سازندگان Super Fast VPN میگویند که هیچ گزارش فعالیتی از کاربران ذخیره نمیکنند و داده شخصی از آنها دریافت نمیکنند، اما این فیلترشکن از شش ردیاب برای دریافت اطلاعات و نمایش تبلیغات استفاده میکند.

کد مطلب: 73198