ايتنا - ماه اكتبر را بايد نقطه بازگشتي براي تهديدهاي موبايل در جهان دانست.

دریافت لینک صفحه با کد QR

دریافت لینک صفحه با کد QR

گزارش فعالیت بدافزارها در ماه اکتبر

ظهور دوباره دوباره استاكسنت و خطرناكترين بدافزار مكينتاش

سايت خبری ايتنا , 30 آبان 1390 ساعت 13:59

ايتنا - ماه اكتبر را بايد نقطه بازگشتي براي تهديدهاي موبايل در جهان دانست.

آزمايشگاه كسپرسكي، شركت پيشرو در ارائه راه حل هاي امنيت اطلاعات گزارش فعالیت بدافزارها و نرم افزارهای مخرب در ماه اکتبر۲۰۱۱ را منتشر ساخت.

به گزارش ایتنا به نقل از موسسه دیده بان آی تی، روابط عمومی کسپرسکی در ایران در این گزارش به فعالیتهای دوکو و همچنین تهدیدات جدید دنیای سایبر اشاره شده است.

دوكو

ستاره صحنه نمايش در ماه اكتبر بيشك تروجان دوكو بود. شباهتهاي متعدد آن به سلف سايبرياش، كرم استاكسنت، توجهها را بيش از پيش به اين بدافزار تازه كشف شده جلب كرد.

تطابقهاي قابل توجه بين اين دو برنامه خطرناك نشان ميدهند كه هردو توسط یک گروه نوشته شدهاند و يا از كد منبع استاكسنت(كه هيچوقت در دسترس عموم قرار نگرفت) استفاده شده است.

با اين حال، تمايزهاي برجستهاي هم بين اين دو برنامه وجود دارد.

به طور خاص، دوكو برعكس استاكسنت شامل هيچ كاربرد با هدف سيستم هاي صنعتي نيست.

علاوه بر ماژول اصلي، فايلهاي دوكو حاوي يك ماژول ديگر تروجان – جاسوس نيز هستند كه قادر به قرار گرفتن بر سر راه دادههاي وارد شده از طريق صفحه كليد، عكس گرفتن از صفحه نمايش، جمعآوري اطلاعات سيستم و كارهايي اينچنيني ميباشد. تمام اينها نشان ميدهد هدف و منظور اصلي آن جاسوسي صنعتي است و نه خرابكاري صنعتي.

تحقيقات بيشتر متخصصان كسپرسكي منجر به شناسايي قربانيان جديد دوكو، در وهله نخست در ايران، شد كه اين نيز بار ديگر همساني دوكو با استاكسنت را تداعي ميكند.

الكساندر گوستف، رئيس بخش امنيت آزمايشگاه كسپرسكي ميگويد: «همچنين ما فايلهاي جديدي از دوكو يافتيم كه قبلا ناشناخته بودند. اين موضوع ترديد ما را در اينباره كه افراد در پس قضيه دوكو، در حال تداوم فعاليتها و حملات خود هستند و (برخلاف آلودگي انبوه ايجادشده توسط استاكسنت) با دقت قربانيان برگزيدهاي را هدفگذاري كردهاند، ثابت ميكند. مجموعه منحصر به فردي از فايلها براي هر حمله هدفدار مورد استفاده قرار ميگيرد. اين امكان هم وجود دارد كه ماژولهاي ديگر در حال استفاده باشند؛ نه فقط يك تروجان – جاسوس، بلكه ماژولهايي با گسترهاي از ديگر كاربردها.»

بوندستروجان!

پنج ايالت فدرال آلمان اذعان كردند كه در ماه گذشته طي تجسسهاي خود از تروجان Backdoor.Win۳۲.R۲D۲ استفاده كردهاند.

قوانين فدرال اين كشور به پليس اجازه ميدهد فقط در ترافيك اسكايپ شهروندان تجسس كند؛ اما اين بدافزار قادر به جاسوسي از بسياري برنامههاي ديگر ميباشد.

بررسيهاي انجام شده يك جامعه هكري آلماني به نام Chaos Computer Club كه بعدتر شامل متخصصان كسپرسكي در آلمان هم شد، نشان داد كه جداي از اسكايپ، اين تروجان در پيامهاي تمام مرورگرهاي معروف، سرويسهاي پيغام فوري مختلف و برنامههاي VoIP از جمله: ICQ, MSN Messenger, Low-Rate Voip, paltalk, SimpPro, sipgate X-Lite, VoipBuster و ياهومسنجر، ورود داشته است. همچنين مشخص شده كه اين backdoor قادر به فعاليت روي نسخههاي ۶۴ بيتي ويندوز هم هست.

اين مورد بار ديگر پرسشهايي درباره تروجانهاي به اصطلاح دولتي و مباحثي قانوني درباره استفاده از اين برنامهها مطرح كرد. گفتني است كه لابراتوار كسپرسكي، به مانند ديگر فروشندگان آنتيويروس، همه برنامههاي خطرناك را شناسايي ميکند ؛ بدون توجه به اينكه چه كساني به چه منظور آنها را ايجاد كردهاند.

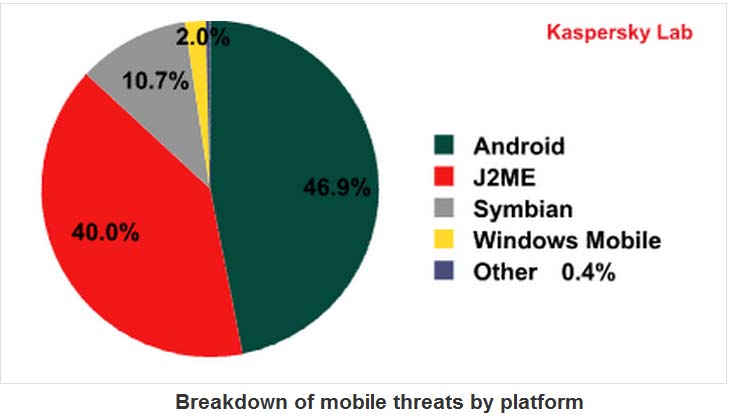

آندرويد؛ بر صدر فهرست قربانيان

ماه اكتبر را بايد نقطه بازگشتي براي تهديدهاي موبايل در جهان دانست. دادههاي كسپرسكي نشان ميدهد كه مجموع تعداد برنامههاي خطرناك براي سيستم عامل آندرويد، براي نخستين بار از نسخه ميكروي Java۲ پيشي گرفت.

بدافزارهاي مخصوص جاوا طي دوسال گذشته رايجترين در بين تهديدهاي موبايلي بودند.

دنيس ماسلنيكوف، تحليلگر ارشد بدافزارها در لابراتوار كسپرسكي در اين باره ميگويد:« اين حقيقت درباره رشد ناگهاني بدافزارهاي آندرويد نشان ميدهد در حال حاضر احتمالا ويروسنويسها عمده تمركز خود را براين سيستم عامل نهادهاند.»

خطرناكترين تروجان مكينتاش

در ماه اكتبر شاهد ظهور تروجان Trojan-Downloader.OSX.Flashfake.d بوديم كه نسخهاي جديد از تروجان Flashfake براي Mac Os X ميباشد، كه تظاهر به يك فايل نصب Adobe Flash Player ميكند. كاركرد اصلي اين اسب تروا به مانند پيشينيانش، دانلود يك سري فايل است. گرچه قابليت نويي هم به آن اضافه شده كه XProtect سيستم محافظت داخلي مكينتاش را كه شامل يك اسكنر امضاي ساده ميگردد كه به طور روزانه بروز ميشود، از كار مياندازد. باغير فعال شدن سيستم حفاظتي، ديگر نميتواند آپديتها را از سايت اپل دريافت كند و عملا بلااستفاده ميشود. اين واقعيت كه توسعهدهندگان اين سيستم در قرار دادن يك سازوكار دفاع از خود در آن عاجز بودند، باعث شده است غيرفعال سازي XProtect ميسر شود. پس از اجراي Trojan-Downloader.OSX.Flashfake.d روي كامپيوتر، اين تروجان نه فقط از خود دربرابر شناسايي شدن محافظت ميكند بلكه براي ديگر برنامههاي خطرناكي هم كه توسط سيستم حفاظتي شناسايي شده بودند، يك نقطه آسيبپذيري در سيستم ايجاد ميكند. در نتيجه، اين تروجان خاص را ميتوان بسيار خطرناكتر از ديگر بدافزارهاي Os X دانست.

حمله به شبكههاي شركتي و دولتي

اگر بخواهيم درباره حملات صورت گرفته به سازمانهاي دولتي و شركتي صحبت كنيم، بايد بگوييم ماه اكتبر مملو از قضاياي اين چنيني بود؛ خصوصا موسسات واقع در ژاپن و آمريكا.

اول از همه، حمله به اعضاي مجلس عوام ژاپن بود. در نتيجه، بسيار محتمل است كه هكرها به اسناد داخلي و ايميلهاي نمايندگان مورد هجوم، دست پيدا كرده باشند. همچنين در تعدادي از سفارتخانههاي ژاپن در نقاط مختلف دنيا بدافزارهايي مشاهده شد. اين برنامههاي مخرب با دو سرور واقع در چين كه سابقا در حمله به گوگل هم مورد استفاده قرار گرفته بودند، در ارتباط بودند.

به علاوه اطلاعات بيشتري درباره حمله ماه آگوست به صنايع سنگين ميتسوبيشي منتشر شد.

تحقيقات پليس توكيو نشان داد كه حدود ۵۰ برنامه مخرب گوناگون روي ۸۳ رايانه مورد هدف در اين حمله يافت شده است. سيستمهاي آلوده بيش از ۳۰۰هزار بار توسط هكرها مورد دسترسي قرار گرفته بودند. جستجو درباره منشا اين حمله فعلا منتهي به يك رايانه آلوده ديگر شده است كه متعلق به جامعه شركتهاي هوافضاي ژاپن (SJAC) ميباشد. هكرها براي فرستادن ايميلهاي مخرب به صنايع سنگين ميتسوبيشي و كاوازاكي از اين كامپيوتر استفاده كردهاند و با دسترسي به سيستم موجود در SJAC از طريق يك سرور پروكسي ناشناس در ايالات متحده، ردپاي خود را مخفي كردهاند. با تمام اين احوال متخصصان ژاپني در حال كار روي اين نظريه هستند كه خاستگاه هكرها از چين است.

داستان ويروس يافته شده روي سيستمهاي كنترل زميني هواپيماهاي بدون سرنشين در يك پايگاه هوايي ايالات متحده شايد كمي دراماتيك به نظر برسد؛ اما اين موضوع بار ديگر سطوح غيرقابل قبول و بالاي اهمال در زمينه امنيت تاسيسات مهم را برجسته كرد.

به گفته يك منبع ناشناسي در دپارتمان دفاع ايالات متحده، اين تروجان براي سرقت اطلاعات كاربران تعدادي از بازيهاي آنلاين طراحي شده بوده است. و به احتمال زياد از سر حادثه و نه به عنوان بخشي از يك حمله از اين پايگاه هوايي سر برآورده است.

ده تهديد مهم اينترنتي ماه اكتبر

1 | آدرس های اینترنتی خطرناك | 82.47% | رتبه نسبت به ماه قبل |

2 | Trojan.Script.Iframer | 2.25% | +1 |

3 | Trojan.Win32.Generic | 1.41% | +4 |

4 | Trojan.Script.Generic | 1.18% | = |

5 | Exploit.Script.Generic | 1.03% | +2 |

6 | AdWare.Win32.Shopper.il | 0.46% | جديد |

7 | Trojan-Downloader.Script.Generic | 0.46% | +1 |

8 | AdWare.Win32.Eorezo.heur | 0.32% | -3 |

9 | Trojan.JS.Popupper.aw | 0.27% | جديد |

10 | AdWare.Win32.Shopper.jq | 0.23% | جديد |

اطلاعات بيشتر درباره تهديدهاي آيتي شناسايي شده توسط لابراتوار كسپرسكي در محيط اينترنت و روي رايانههاي كاربران در ماه اكتبر سال ۲۰۱۱ در نشاني www.securelist.com/en موجود است.

کد مطلب: 20221

آدرس مطلب: https://www.itna.ir/report/20221/ظهور-دوباره-استاكس-نت-خطرناك-ترين-بدافزار-مكينتاش