ایتنا- گزارشهای جدید حاکی از آن است که باجافزار Locky به سرعت در حال گسترش و آلوده کردن کاربران میباشد.

سه شنبه ۲۱ ارديبهشت ۱۳۹۵ ساعت ۱۲:۵۳

باجافزار Locky

این باجافزار برای اولینبار در ماه گذشته در سطح اینترنت گسترش یافته است ولی گزارشهای جدید حاکی از آن است که این باجافزار به سرعت در حال گسترش و آلوده کردن کاربران میباشد. این باجافزار در اواسط ماه فوریه میلادی شروع به کار کرده و در یکی از حملات بزرگ خود توانسته بیمارستان هالیوود را آلوده کند و مبلغ ۲.۴ میلیون یورو باج بگیرد.

به گزارش ایتنا از مرکز ماهر، این باجافزار برای اولینبار در ماه گذشته در سطح اینترنت گسترش یافته است ولی گزارشهای جدید حاکی از آن است که این باجافزار به سرعت در حال گسترش و آلوده کردن کاربران میباشد. این باجافزار در اواسط ماه فوریه میلادی شروع به کار کرده و در یکی از حملات بزرگ خود توانسته بیمارستان هالیوود را آلوده کند و مبلغ ۲.۴ میلیون یورو باج بگیرد.

این باجافزار ابتدا فایلها را بررسی نموده و پس از رمزکردن فایلها، پسوند .locky را به آنها اضافه میکند. کلید رمزگشایی فقط در اختیار تولیدکنندگان باجافزار قرار دارد و برای بهدست آوردن آن باید مبلغی معادل ۰.۵ بیتکوین تا حدود ۱ بیتکوین پرداخت شود.

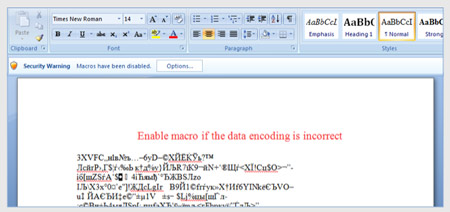

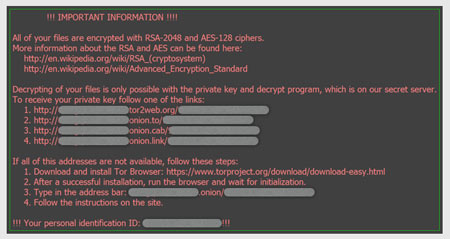

در شکل زیر صفحهای که باجافزار Locky پس از رمزکردن فایلها به کاربر نمایش میدهد، نشان داده است. در این شکل درخواست های متفاوت باجافزار در زمانهای مختلف نشان داده شده است.

معمولترین روشی که باج افزار Locky برای ورود به سیستم قربانی از آن استفاده میکند، به ترتیب زیر است: باجافزار یک ایمیل که حاوی یک فایل ضمیمه میباشد، برای فرد قربانی ارسال میکند (Troj/DocDL-BCF). فرد قربانی پس از باز کردن فایل ضمیمه که یک فایل متنی است، با عباراتی نامفهوم روبرو میشود. باجافزار در ابتدای این فایل به قربانی پیشنهاد میدهد که اگر با عباراتی نادرست روبرو شده است، تنظیمات مربوط به macro را فعال کند.

اگر کاربر تنظیمات مربوط به macro را فعال کند، عبارات موجود در سند تصحیح نمیشوند و با این کار کد موجود در سند اجرا میشود که یک فایل را درون سیستم ذخیره و اجرا میکند. فایل ذخیره شده (Troj/Ransom-CGX) به عنوان یک downloader عمل میکند و payload نهایی بدافزار را از سرورهای مورد نظر دریافت میکند. این payload میتواند هرچیزی باشد ولی در این مورد معمولاً باجافزار Locky میباشد.

باجافزار Locky فایلهای سیستم را با لیستی از پسوندها بررسی میکند. این لیست شامل پسوندهای مربوط به فایلهای ویدئو، تصاویر، کدهای برنامهنویسی به زبانهای مختلف و فایلهای آفیس میباشد. باج افزار Locky حتی فایل wallet.dat که مربوط به حساب کاربری بیتکوین است را در صورت وجود، بررسی میکند.

به عبارت دیگر، اگر در حساب بیتکوین کاربر مبلغی بیش از آن چه که باجافزار درخواست کرده است، وجود داشته باشد، کاربر مجبور است تا مجدداً بیتکوین جدید خریداری کرده و مبلغ مورد درخواست باجافزار را پرداخت کند.

نکته قابل توجه این است که باجافزار Locky فایلهای VSS (Volume Snapshot Service) که به عنوان فایلهای shadow copies نیز معروف هستند را به طور کامل حذف میکند. Shadow copies روشی است که ویندوز به صورت live و بدون اینکه برای فعالیتهای کاربر مزاحمتی ایجاد شود، از درایوهای مشخص شده snapshot تهیه میکند.

پس از آنکه باجافزار Locky فایلهای مورد نظر را انتخاب و اقدام به رمزنگاری آنها کرد، این اتفاق را با تغییر تصویر پس زمینه به شکل زیر به کاربر گزارش میدهد.

در پیغام فوق، کلیه دستوراتی که بایستی فرد قربانی برای پرداخت باج انجام دهد تشریح شده است. متأسفانه در حال حاضر به غیر از داشتن نسخه پشتیبان از اطلاعات، هیچ راهی برای بازگرداندن اطلاعات وجود ندارد. همچنین بایستی توجه داشت که باج افزار Locky همانند دیگر باجافزارها تنها درایو C: را بررسی نمیکند. این باجافزار هر فایلی که در هر مسیری بر روی هر درایوی قابل دسترس باشد (شامل درایوهای usb متصل شده به سیستم و یا مکان های به اشتراک گذاشته شده مانند سرورها و یا دیگر سیستمهای کاربران با سیستمعاملهای مختلف (Windows, OS X, Linux)) را میتواند بررسی میکند.

اگر کاربری با سطح دسترسی مدیر وارد سیستم شده باشد و توسط باج افزار مورد حمله قرار گیرد، این حمله میتواند اثرات بسیار گستردهای در پی داشته باشد. به همین دلیل پیشنهاد میگردد که کاربران با سطح دسترسی محدود به سیستم وارد شده و در صورت نیاز برنامههای دلخواه را با سطح دسترسی مدیر اجرا کنند.

برای جلوگیری از آلوده شدن به این باجافزار نیز انجام اقدامات زیر توصیه میشود:

• به طور متناوب از اطلاعات نسخه پشتیبان تهیه شود و این نسخه در یک مکان مجزا از سیستم ذخیره شود.

• تنظیمات مربوط به macro در فایلهای ضمیمهای که از ایمیلهای ناشناس دریافت میگردند، نباید فعال گردد.

• در مورد فایلهای ضمیمه ناخواسته باید بیشتر احتیاط کرد.

• هنگام ورود به سیستم نبایستی با سطح دسترسی مدیر و یا سطح دسترسی بیشتر از آنچه که مورد نیاز است، وارد شد.

• از نرمافزارهای Microsoft Office viewers برای دیدن فایلهای مربوط به آفیس استفاده شود. این نرمافزارها به کاربر اجازه میدهد تا بدون بازکردن فایلهای آفیس در برنامههای word و یا دیگر برنامههای آفیس، بتوان محتوای آنها را مشاهده کرد. ضمن اینکه این نرمافزارها از ویژگی macro پشتیبانی نمیکنند.

• یکی دیگر از راههای ورود بدافزارها به سیستم، سوءاستفاده آنها از آسیبپذیریهای موجود درون نرمافزارهاست. توصیه میشود به طور متناوب نرمافزارهای موجود بر روی سیستم به روزرسانی شوند و وصلههای امنیتی ارائه شده برای آنها در اسرع وقت اعمال شود.

کد مطلب: 42831