ايتنا - تاكنون راهنمایی امنیتی و یا روشی برای كاهش خطر این آسیبپذیری توسط مایكروسافت منتشر نشده است.

چهارشنبه ۱۸ آبان ۱۳۹۰ ساعت ۱۴:۰۵

اطلاعات بيشتري در باره Duqu

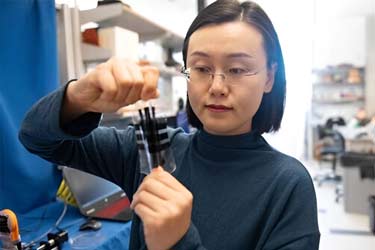

شركت امنیتی سيمانتك در مورد انتشار ویروسی جدید به كاربران هشدار داد.

به گزارش ایتنا ايمان دستيار، مدير فني شركت آينده نگاران(آيكو)، ارائه كننده محصولات سيمانتك با لايسنس معتبر در ايران، ضمن اعلام اين خبر افزود، بنا بر گزارش سیمانتك، متخصصان امنیتی این شركت نمونه بدافزاری را از نهادی در اروپا دریافت كردهاند كه از لحاظ رفتاری و ساختاری بسیار شبیه به بدافزار استاكسنت است.

بنا به گفته سیمانتك، ویروس Duquكه در واقع یك تروجان با قابلیت دسترسی از راه دور است، توسط تولیدكنندگان استاكس نت یا افرادی كه به كدهای منبع ویروس مزبور دسترسی داشتهاند، ایجاد شده زیرا بخشی از كد ویروس مذكور در تروجان جدید نیز مشاهده شده است.

در گزارش سيمانتك آمده است كه این بدافزار بسیار هدفمند بوده و سرقت اطلاعات از زیرساختهای حیاتی مانند نیروگاهها، تأسیسات آبرسانی و پتروشیمی را هدف گرفته است.

این اطلاعات میتوانند در آینده جهت حملات سایبری مورد استفاده قرار گیرند.

این بدافزار كه انواع مختلف دارد، به خودی خود نمیتواند منتشر یا تكثیر شود و بعد از ۳۶ روز به صورت خودكار از سیستم آلوده پاك میشود.

هنوز روش آلودهسازی و انتشار این بدافزار اعلام نشده است.

مديرفني آيكو در ادامه افزود، بنابر یافتههای محققان امنیتی، بدافزار جاسوسی Duquاز یك آسیبپذیری جدید و اصلاح نشده (zero-day) در هسته ویندوز برای حمله به قربانیان استفاده كرده است.

اطلاعات این حفره امنیتی كه توسط یك شركت امنیتی بلغارستانی كشف شده است، در اختیار مایكروسافت قرار داده شده است، اما تاكنون راهنمایی امنیتی و یا روشی برای كاهش خطر این آسیبپذیری توسط مایكروسافت منتشر نشده است.

بنا بر حدس و گمانهای موجود بین متخصصان امنیتی، بعید به نظر میرسد كه مایكروسافت بتواند در اصلاحیه ماه نوامبر، این آسیبپذیری را اصلاح نماید زیرا به تازگی از وجود آن با خبر شده است.

یكی از نسخههای تروجان Duqu، توسط یك فایل wordانتشار پیدا كرده و نیازمند آن بود كه با استفاده از شیوه های مهندسی اجتماعی، كاربر را برای باز كردن آن قانع كنند.

از آنجایی كه این نقص امنیتی، مربوط به هسته سیستم عامل است، احتمالاً بردارهای حمله دیگری نیز برای آن وجود دارد كه هنوز شناسایی نشدهاند.

بنا بر یافتههای محققان سیمانتك، در این بدافزار از كدهای استاكس نت استفاده شده است.

براي دستيابي به آخرين ابزار ارئه شده توسط مايكروسافت در مورد اين Vulnerability مي توانيد به لينك زير مراجعه نماييد:

Microsoft Security Advisory: Vulnerability in TrueType font parsing could allow elevation of privileges

کد مطلب: 20169